Draytek liên tục dính lỗ hổng bảo mật nghiêm trọng

Với việc liên tiếp phát hiện các lỗ hổng bảo mật nghiêm trọng, Nhà sản xuất thiết bị mạng và hệ thống quản lý Draytek đã phát hành khẩn cấp bản cập nhật firmware cho các thiết bị của mình.

DrayTek là nhà sản xuất thiết bị mạng và hệ thống quản lý có trụ sở tại Đài Loan. Hiện nay, nhà sản xuất này đang cung cấp thiết bị cho nhiều doanh nghiệp vừa và nhỏ ở Việt Nam và cả trên thế giới. Theo thống kê, Việt Nam có khoảng 2500 thiết bị định tuyến DrayTek Vigor đang kết nối Internet. Mặc dù, DrayTek đã phát hành bản cập nhật firmware cho các sản phẩm tồn tại lỗ hổng bảo mật. Nhưng việc nâng cấp cũng không dễ dàng với nhiều tổ chức, đơn vị nhỏ và nếu không xử lý, khắc phục kịp thời thì sẽ trở thành mục tiêu tấn công của tội phạm mạng.

Nhóm lỗ hổng CVE-2020-10823 ~ CVE-2020-10828

Nhóm lỗ hổng đầu tiên được phát hiện có thể cho phép tin tặc khai thác các chức năng và dịch vụ trên thiết bị định tuyến. Được phát hiện từ tháng 1/2020, nhưng DrayTek đến tháng 4/2020 mới phát hành bản vá cho các lỗ hổng này. Các lỗ hổng gây ảnh hưởng đến các thiết bị Vigor3900/2960/300B.

Lỗ hổng CVE-2020-8515

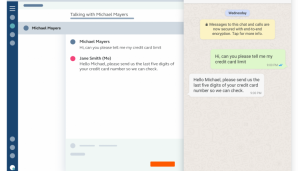

Trong tháng 2/2020, lỗ hổng CVE-2020-8515 đã được các nhà nghiên cứu phát hiện. Theo đó, tin tặc có thể khai thác thành công lỗ hổng bảo mật này và chiếm quyền truy cập cao nhất. Sau khi kiểm soát thiết bị, tin tặc có thể rà quét, thu thập thông tin hệ thống mạng, nghe trộm dữ liệu trên đường truyền để thu thập thông tin mạng, thông tin tài khoản đăng nhập với các giao thức không mã hóa; chỉnh sửa cấu hình chuyển hướng truy cập mạng nhằm cài cắm mã độc vào các máy chủ, máy trạm bên trong. Nguy hiểm hơn, tin tặc có thể tiếp tục mở rộng tấn công, kiểm soát hệ thống mạng; thu thập tài liệu nội bộ, bí mật nhà nước hoặc xóa, mã hóa dữ liệu đòi tiền chuộc gây thiệt hại lớn cho các cơ quan, tổ chức.

Bên cạnh các thiết bị định tuyến, một số thiết bị chuyển mạch của DrayTek tồn tại lỗ hổng cũng dẫn đến nguy cơ bị tin tặc tấn công, thay đổi cấu hình VLAN, cho phép tin tặc truy cập các phân vùng mạng được bảo vệ trong hệ thống mạng cục bộ.

| STT | Tên thiết bị | Tên bản Firmware |

| 1 | Vigor2960 | < v1.5.1 |

| 2 | Vigor300B | < v1.5.1 |

| 3 | Vigor3900 | < v1.5.1 |

| 4 | VigorSwitch20P2121 | <= v2.3.2 |

| 5 | VigorSwitch20G1280 | <= v2.3.2 |

| 6 | VigorSwitch20P1280 | <= v2.3.2 |

| 7 | VigorSwitch20G2280 | <= v2.3.2 |

| 8 | VigorSwitch20P2280 | <= v2.3.2 |

Danh sách thiết bị DrayTek bị ảnh hưởng bởi 4 lỗ hổng bảo mật

Lỗ hổng CVE-2020-14472/CVE-2020-15415

Lỗ hổng được định danh CVE-2020-14472/CVE-2020-15415, phát hiện vào tháng 4/2020. Đây là lỗ hổng cho phép kẻ tấn công có thể thực thi mã từ xa. Tháng 6/2020, DrayTek đã phát hành bản cập nhật cho fimware cho các thiết bị của mình.

Lỗ hổng CVE-2020-14473/CVE-2020-14993

Được phát hiện cùng thời điểm và phát hành bản vá với lỗ hổng thứ CVE-2020-14472, Lỗ hổng CVE-2020-14473/CVE-2020-14993 có thể cho phép tấn công tràn bộ đệm dựa trên ngăn xếp. Lỗ hổng chỉ gây ảnh hưởng đến các dòng Vigor3900/2960/300B, mà không ảnh hưởng đến bất kỳ sản phẩm DrayTek nào khác. Người dùng được khuyến cáo cần nâng cấp firmware từ phiên bản 1.5.1.1 sớm nhất có thể.

Nhóm bốn lỗ hổng được phát hiện đặc biệt nguy hiểm với các thiết bị định tuyến, thường được sử dụng là điểm kết nối giữa mạng Internet với hệ thống mạng cục bộ (LAN). Để đảm bảo an ninh mạng, các Bộ, ban, ngành, địa phương cần chủ động thực hiện các biện pháp:

- Tổ chức kiểm tra, rà soát thiết bị Draytek được sử dụng trong hệ thống mạng; kiểm tra cấu hình, cập nhật phiên bản firmware mới nhất; xóa bỏ các tài khoản lạ; tắt tính năng quản trị từ xa qua mạng internet.

- Tăng cường giám sát an ninh mạng, kịp thời phát hiện hoạt động tấn công mạng, phối hợp, điều tra xác minh, xử lý đối tượng thực hiện tấn công mạng.

- Phối hợp với các cơ quan chức năng để rà soát hệ thống mạng của tổ chức, đơn vị mình.

- Trong trường hợp khó khăn trong việc update firmware, người dùng cần tắt tạm thời tính năng SSL VPN (Port 443) khi chưa cập nhật bản và khi không có nhu cầu sử dụng; Khi không cần thiết sử dụng chế độ truy cập từ xa, người dùng nên tắt tính năng quản trị thiết bị qua giao diện Web.

Theo An toàn Thông tin

Tối thiểu 10 chữ Tiếng việt có dấu Không chứa liên kết

Gửi bình luận