Kiến tạo hạ tầng TT&TT để mở không gian mới cho phát triển kinh tế xã hội

Ngày 23/02/2024, tại Hà Nội, Bộ TT&TT đã tổ chức Hội nghị công bố quy hoạch hạ tầng Thông tin và Truyền thông thời kỳ 2021-2030, tầm nhìn đến năm 2050. Thứ trưởng Bộ TT&TT Phan Tâm chủ trì Hội nghị.Quy hoạch hạ tầng TT&TT thời kỳ 2021 - 2030, tầm nhìn đến năm 2050 đã được Thủ tướng Chính phủ phê duyệt tại Quyết định số 36/QĐ-TTg ngày 11/01/2024.

Chuyển đổi số

An toàn - An ninh mạng

Báo chí - Truyền thông

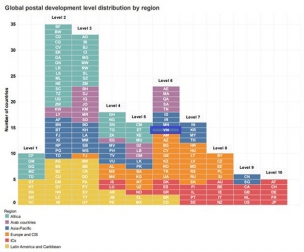

Bưu chính

Chiến lược - Quy hoạch

Tin tức hoạt động

Cẩm nang chuyển đổi số

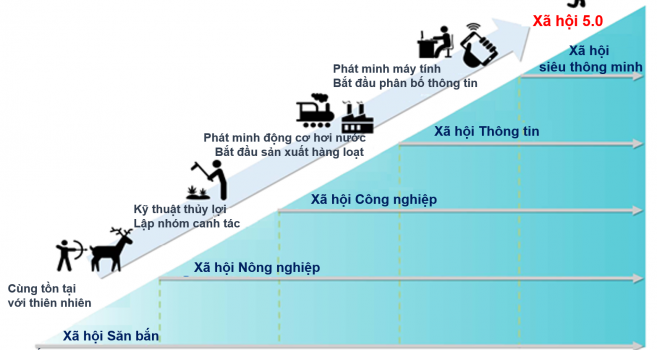

Chuyển đổi số là một quá trình thay đổi tổng thể và toàn diện. Nhận thức về chuyển đổi số cũng vậy, không ngừng vận động, biến đổi. Cuốn Cẩm nang này vì vậy sẽ luôn được chỉnh lý, cập nhật, bổ sung, để trở thành một cuốn tài liệu mở, không ngừng vận động, biến đổi theo sự phát triển đó.Với khoảng 20 câu hỏi lớn, 100 câu hỏi nhỏ, nhận thức về hành trình chuyển đổi số đã thực sự bắt đầu!